Azure ADで多要素認証をセットアップします。

大まかな方向性として3パターンあるかなと思います。

- (パターン1)全ユーザーで多要素認証を有効にする

- (パターン2)多要素認証を利用するユーザーを個別に指定する

- (パターン3)条件付きアクセスポリシーで制御する

パターン1:全ユーザーで多要素認証を有効にする

「セキュリティの既定値」というのを有効にすると全てのユーザーで多要素認証が有効になります。

有効にするには、まず以下のリンクを開きます。

https://portal.azure.com/#blade/Microsoft_AAD_IAM/ActiveDirectoryMenuBlade/Properties

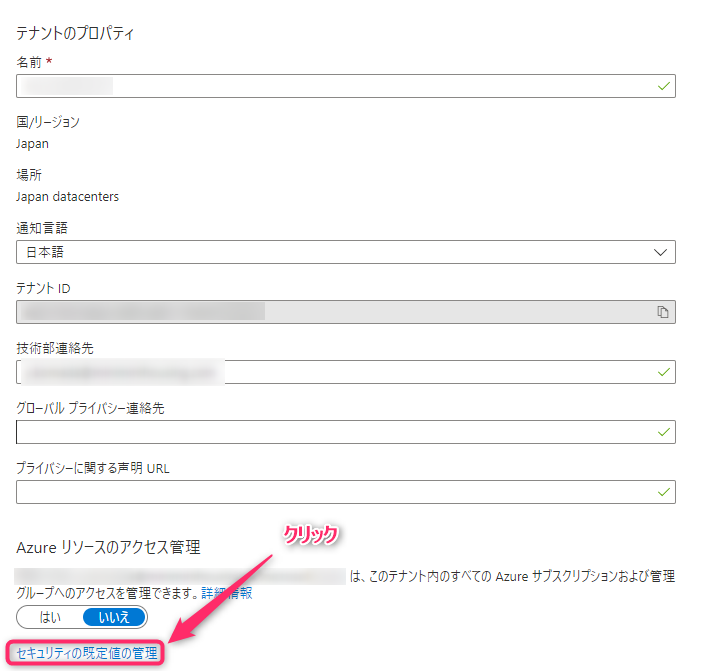

「セキュリティの既定値の管理」というリンクをクリックします。

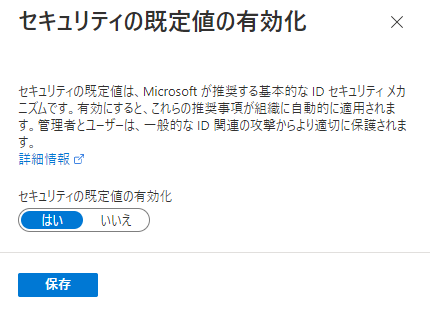

画面右側に「セキュリティの既定値の有効化」というパネルが表示されるので「はい」を選択して保存します。

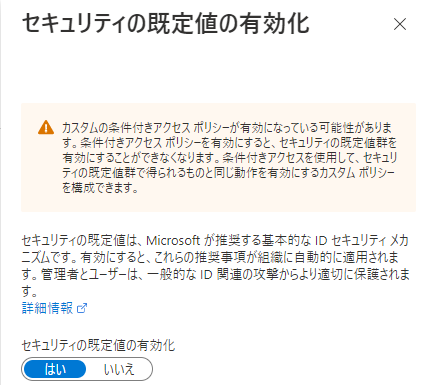

条件付きアクセスポリシーが作成されていると以下のようなメッセージが表示されます。

カスタムの条件付きアクセスポリシーが有効になっている可能性があります。条件付きアクセスポリシーを有効にすると、セキュリティの既定値を有効にすることができなくなります。条件付きアクセスを使用して、セキュリティの既定値群で得られるものと同じ動作を有効にするカスタムポリシーを構成できます。

必要に応じて以下のページにて条件付きアクセスポリシーを削除する必要があります。

https://portal.azure.com/#view/Microsoft_AAD_IAM/ConditionalAccessBlade/~/Policies

パターン2:多要素認証を利用するユーザーを個別に指定する

まずは前述の「セキュリティの既定値」を無効にしておいてください。続いてAzure ADのユーザー一覧画面で「ユーザーごとのMFA」をクリックします。

ユーザー毎に多要素認証の有効/無効を切り替えられる画面が表示されるので有効にしたいユーザーを有効に設定します。

パターン3:条件付きアクセスポリシーで制御する

条件付きアクセスはAzure AD Premium P1 または P2の機能ですので、それらのライセンスを別途購入するか、またはそれらのライセンスを含むMicrosoft 365 Business Premium、Microsoft 365 E3 または E5などのプランを契約している必要があります。

条件付きアクセスを設定するには、まず前述の「セキュリティの既定値」を無効にし、個別の設定画面でも全ユーザーに対し無効にしておく必要があります。

要件によって当然設定内容は異なりますが、ここでは社外のIPアドレスからアクセスされた時に多要素認証を要求するという条件を設定してみます。

ネームドロケーションの設定

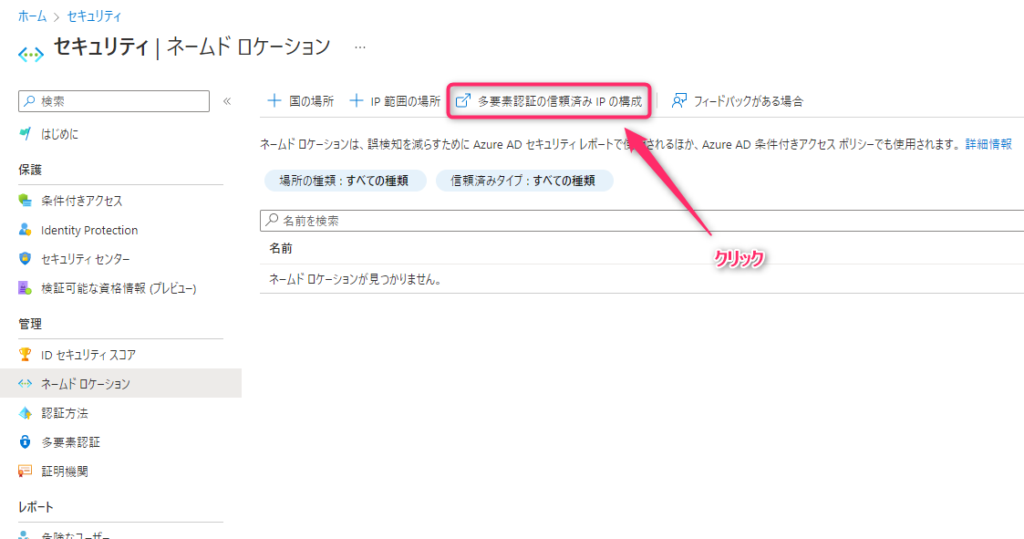

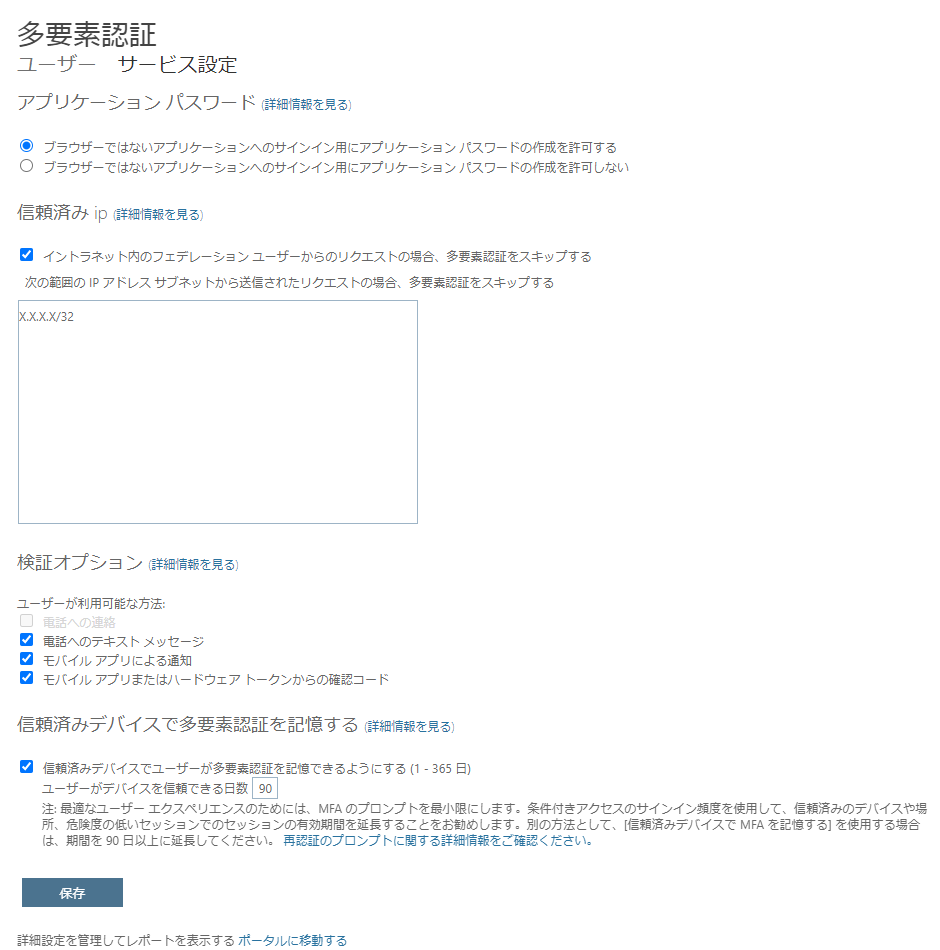

まずは社内とするIPアドレスを定義しておきます。多要素認証用に特別な入力欄が用意されているのでそちらを使用することにします。以下のアドレスを開き「多要素認証の信頼済みIPの構成」をクリックします。

https://portal.azure.com/#view/Microsoft_AAD_IAM/SecurityMenuBlade/~/NamedLocations

CIDR形式でIPアドレスを指定し保存します。

条件付きアクセスポリシーの設定

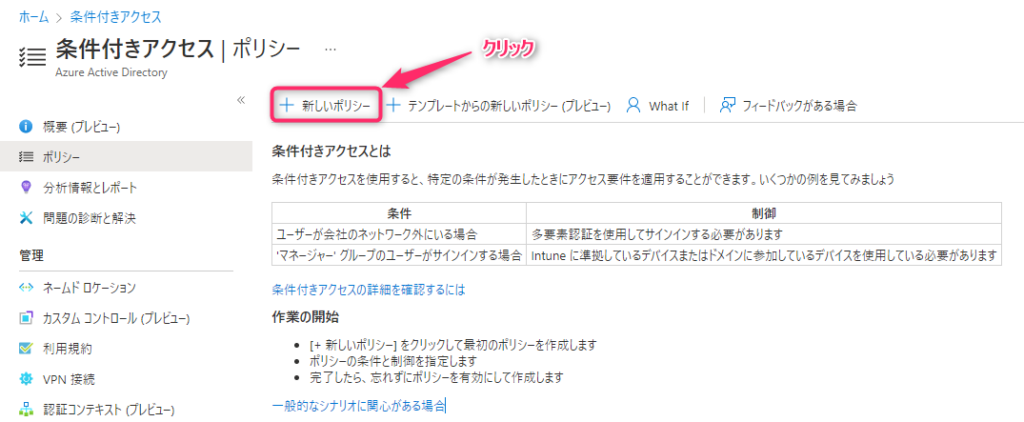

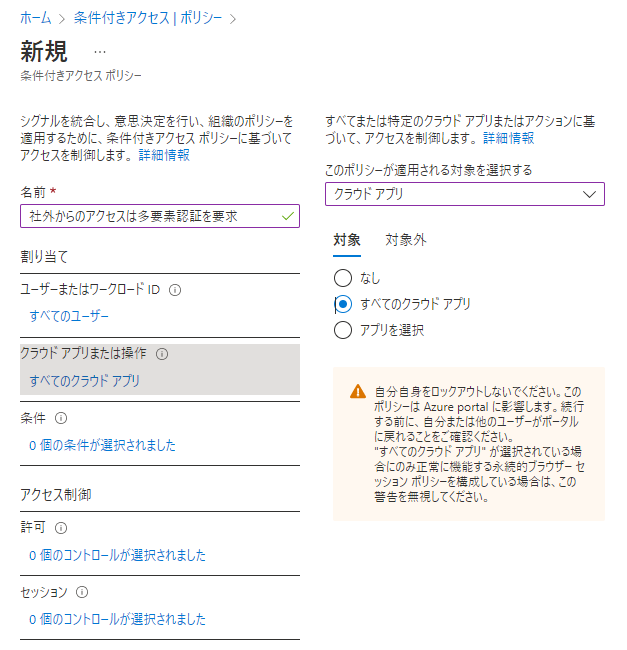

続いて条件付きアクセスポリシー画面を開き「新しいポリシー」をクリックします。

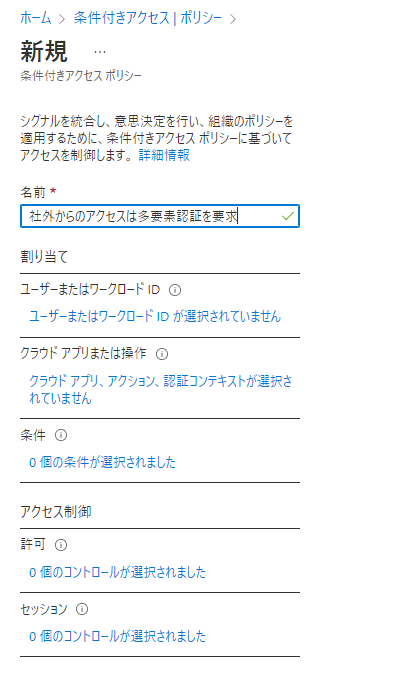

まずは適当に「名前」を設定します。

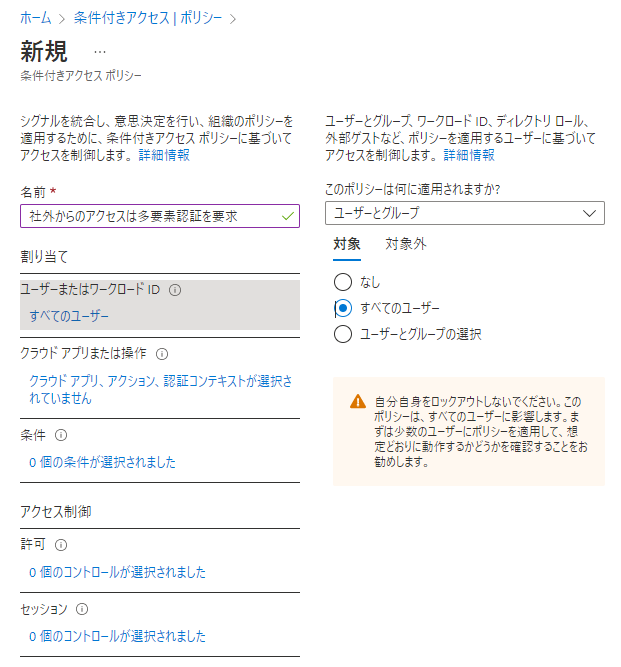

「ユーザーまたはワークロードID」で「すべてのユーザー」を選択します。

「クラウドアプリまたは操作」で「すべてのクラウドアプリ」を選択します。

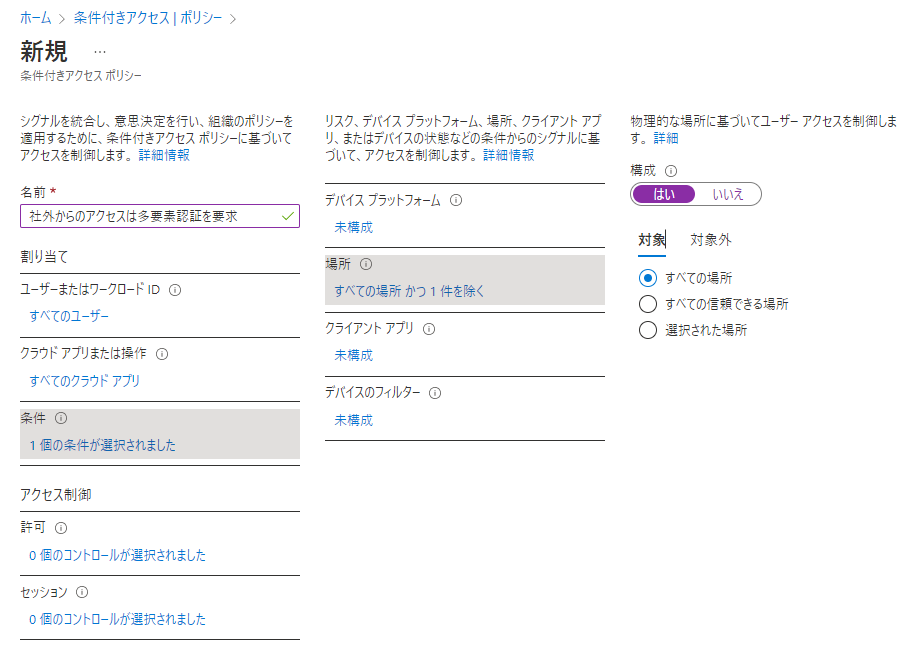

「条件」で「場所」から「対象」のタブを開き「すべての場所」を選択します。

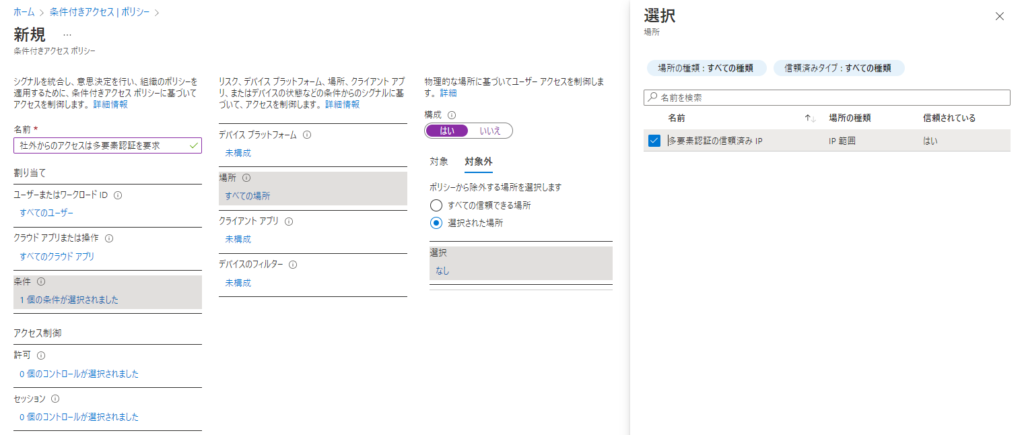

さらに「対象外」のタブを開き、「選択された場所」で「多要素認証の信頼済みIP」を選択します。「多要素認証の信頼済みIP」というのが、先ほど設定したIPアドレスの事です。これにより社内のIPからのアクセスは本ポリシーの対象外になります。。

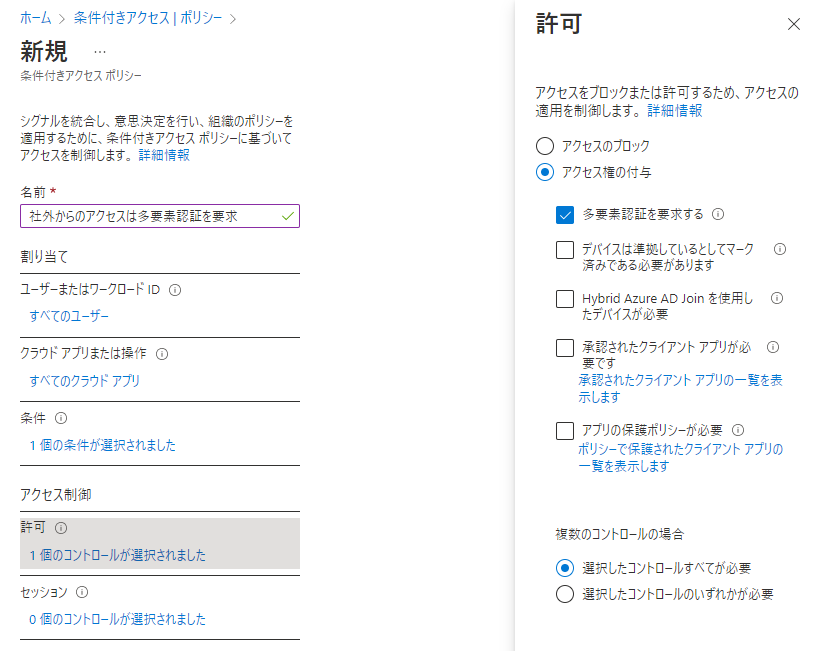

「許可」で「多要素認証を要求する」を選択します。

「セッション」は特に設定しません。

「ポリシーの有効化」を「オン」にして「作成」をクリックします。今回設定した条件だと警告が出ますので問題ないことを確認してください。

最後に

本番環境ではもう少し複雑な条件を作る事になりますが、基本的な操作を知っていればあとはどうとでもなるかなと思います。最後の警告にあるように自分自身をロックアウトしない事だけ注意しましょう。